Bezpieczeństwo w Zoom

Bezpieczeństwo w Zoom

Zobacz, dlaczego miliony ludzi i organizacji powierzają nam swoją komunikację.

Przegląd bezpieczeństwa

Prywatność i bezpieczeństwo są dla Zoom najważniejsze. Znajdź zasoby i dowiedz się, w jaki sposób Zoom zabezpiecza Twoje dane i chroni Twoją prywatność.

Ochrona spotkań

Zoom oferuje kilka narzędzi do ochrony spotkań, pomagając zarządzać aktywnością uczestników, udostępnianiem informacji i nie tylko.

Ochrona danych

Komunikacja jest nawiązywana przy użyciu protokołu TLS, a treści spotkań, webinarów i wiadomości są szyfrowane przy użyciu 256-bitowego algorytmu szyfrowania Advanced Encryption Standard (AES), z opcjonalnym szyfrowaniem end-to-end.

Ochrona prywatności

Zoom jest zaangażowany w ochronę Twojej prywatności. Opracowaliśmy zasady i mechanizmy kontroli w celu zabezpieczenia gromadzenia, wykorzystywania i ujawniania informacji o użytkownikach.Ochrona spotkań

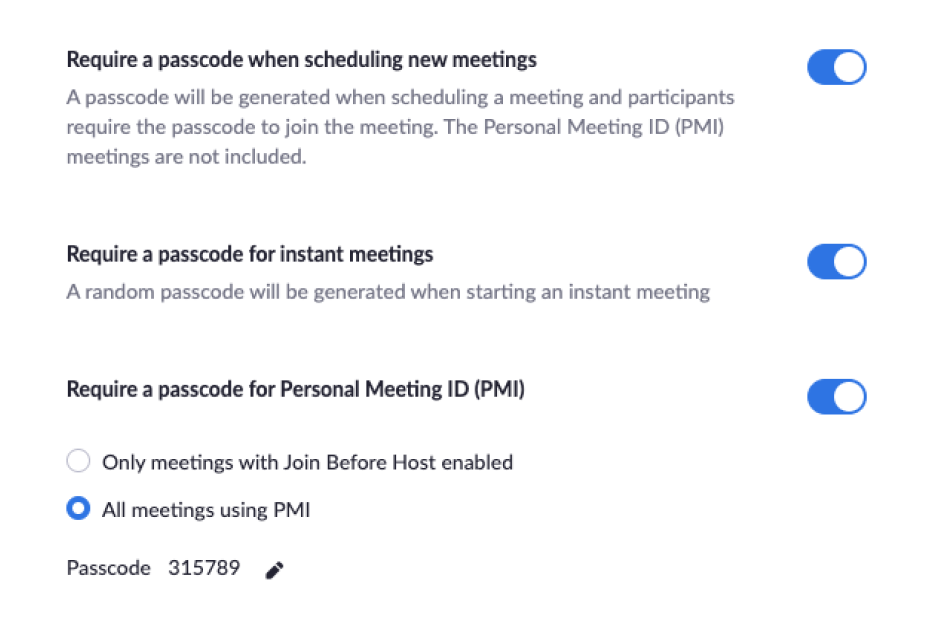

Prowadzący spotkanie ma do dyspozycji następujące możliwości zabezpieczenia spotkania:

- Zabezpieczenie spotkania za pomocą szyfrowania

- Tworzenie poczekalni dla uczestników

- Wymóg obecności prowadzącego przed rozpoczęciem spotkania

- Wydalenie uczestnika lub wszystkich uczestników

- Zawieszenie działań uczestnika

- Zablokowanie spotkania

- Znaki wodne udostępniania ekranu

- Podpisy głosowe

- Włączanie/wyłączanie nagrywanie przez uczestnika lub wszystkich uczestników

- Tymczasowe wstrzymanie udostępniania ekranu po otwarciu nowego okna

- Użycie kodu dostępu, aby zabezpieczyć spotkanie

- Zezwalanie na dołączenie tylko osobom z podaną domeną e-mail

Ochrona danych

Szyfrowanie: Ochrona treści wydarzenia poprzez szyfrowanie obrazu, głosu i udostępniania ekranu podczas sesji. Zawartość ta jest chroniona podczas przesyłania za pomocą zaawansowanego 256-bitowego algorytmu Advanced Encryption Standard (AES) z wykorzystaniem jednorazowego klucza dla danej sesji podczas korzystania z klienta Zoom.

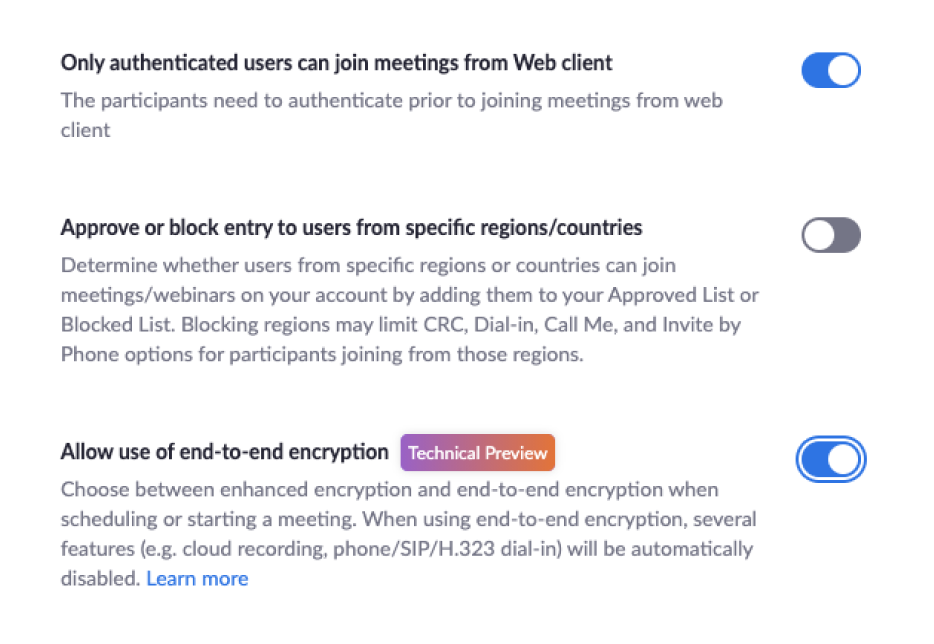

Szyfrowanie end-to-end, gdy jest włączone, zapewnia, że komunikacja pomiędzy wszystkimi uczestnikami spotkania jest szyfrowana przy użyciu kluczy kryptograficznych znanych tylko urządzeniom tych uczestników. Gwarantuje to, że żadna strona trzecia - w tym Zoom - nie ma dostępu do prywatnych kluczy spotkania.

Zaawansowane szyfrowanie czatu, gdy jest włączone, pozwala na bezpieczną komunikację, gdzie tylko zamierzony odbiorca może przeczytać zabezpieczoną wiadomość. Zoom używa zarówno asymetrycznych, jak i symetrycznych algorytmów do szyfrowania sesji czatu. Klucze prywatne są generowane na urządzeniu i nie są udostępniane. Uniemożliwia to podsłuchiwanie i naruszanie sesji.

Nagrania Poczty głosowej Zoom Phone są przetwarzane i przechowywane w chmurze Zoom i mogą być zarządzane poprzez zabezpieczonego klienta Zoom.

Nagrania mogą być przechowywane na lokalnym urządzeniu prowadzącego, dzięki opcji nagrywania lokalnego lub w chmurze Zoom, dzięki opcji nagrywania w chmurze (dostępną dla płatnych klientów).

- Lokalne przechowywania nagrań: Nagrania przechowywane lokalnie na urządzeniu prowadzącego mogą być zaszyfrowane, jeśli jest to pożądane, przy użyciu różnych darmowych lub komercyjnie dostępnych narzędzi.

- Przechowywanie nagrań w chmurze: Nagrania w chmurze są przetwarzane i przechowywane w chmurze Zoom po zakończeniu spotkania; właściciele kont kontrolują, czy nagrania mają być chronione kodem dostępu. Nagrania są zapisywane zarówno w formacie wideo/głos, jak i tylko głos.

- Jeśli prowadzący spotkanie włącza nagrywanie w chmurze i transkrypcje głosu, oba te elementy będą przechowywane w postaci zaszyfrowanej. Właściciele kont oraz osoby i aplikacje przez nich zatwierdzone mają dostęp do zaszyfrowanej zawartości przechowywanej w chmurze Zoom (a Zoom może uzyskać dostęp do przechowywanej zawartości, w celu rozwiązywania problemów, jeśli zażąda tego właściciel konta).

- Jeśli prowadzący spotkanie umożliwia przesyłanie plików za pośrednictwem czatu podczas spotkania, udostępnione pliki będą przechowywane w postaci zaszyfrowanej i zostaną usunięte w ciągu 31 dni od zakończenia spotkania.

Podpis głosowy umieszcza dane osobowe użytkownika w głosie jako niesłyszalny znak wodny, jeśli nagrywa on podczas spotkania. Jeśli plik dźwiękowy zostanie udostępniony bez zgody, Zoom pomoże zidentyfikować uczestnika, który nagrywał spotkanie.

Zrzut ekranu ze znakiem wodnym nakłada obraz składający się z części własnego adresu e-mail uczestnika spotkania na udostępnioną oglądaną zawartość, oraz na wideo osoby, która udostępnia jego ekran.

Metody uwierzytelniania

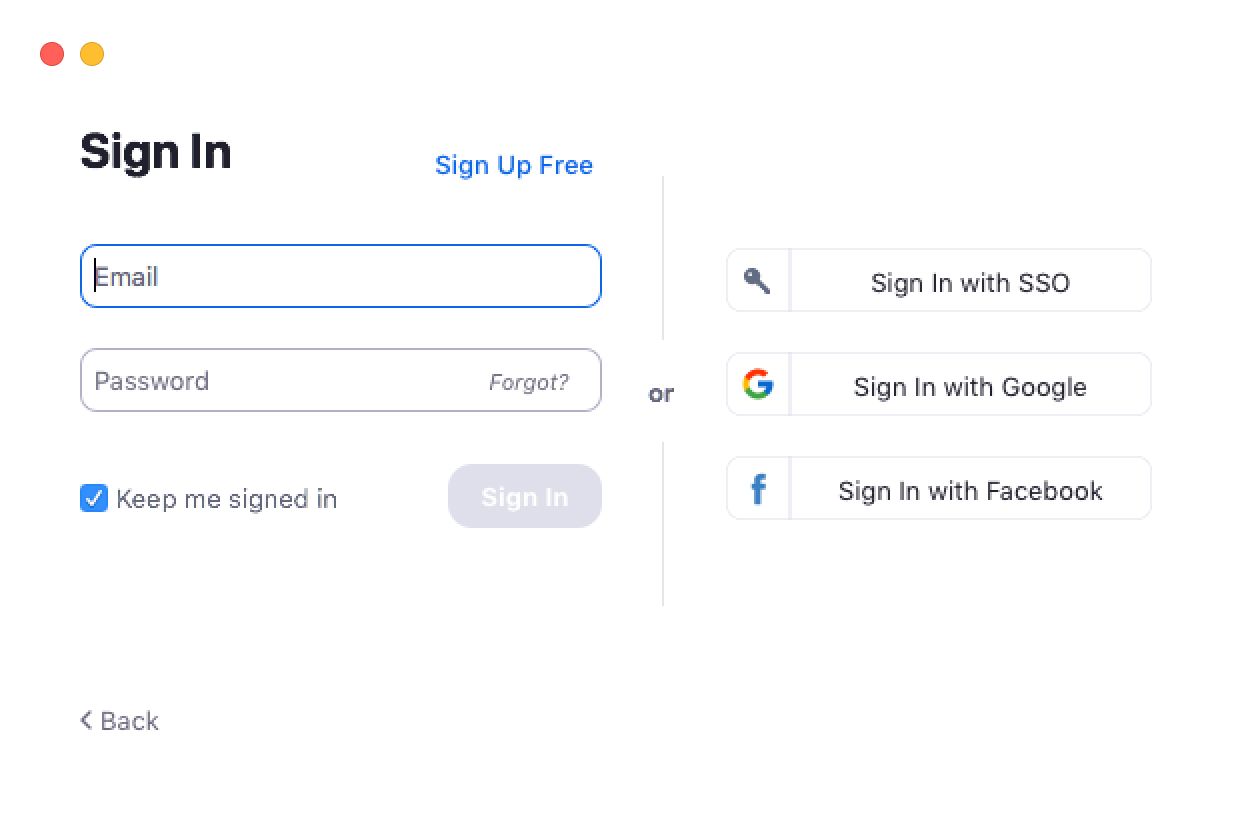

Zoom oferuje szereg metod uwierzytelniania, takich jak SAML, OAuth, i/lub opartych na haśle, które mogą być indywidualnie włączone/wyłączone dla danego konta. Użytkownicy uwierzytelniający się za pomocą nazwy użytkownika i hasła mogą również włączyć uwierzytelnianie dwuskładnikowe (2FA) jako dodatkową warstwę zabezpieczeń przy logowaniu.

Zoom współpracuje z Okta, jak również z innymi platformami zarządzania tożsamością w przedsiębiorstwie, takimi jak Centrify, Microsoft Active Directory, Gluu, OneLogin, PingOne, Shibboleth i wiele innych. Zoom może mapować atrybuty, aby przypisać użytkownika do innej grupy za pomocą sterowania funkcjami.

Przypisywanie na podstawie OAuth działa z Google lub Facebook OAuth, co zapewnia natychmiastowe przypisanie. Zoom oferuje również połączenie API do wstępnego przypisywania użytkowników z dowolnej bazy danych.

Dodatkowo, dzięki zarządzanym domenom Twoja organizacja lub uczelnia może automatycznie dodawać użytkowników do Twojego konta. Po zatwierdzeniu wniosku o zarządzaną domenę, wszyscy istniejący i nowi użytkownicy z Twoją domeną adresu e-mail zostaną dodani do Twojego konta.

Certyfikaty, standardy i świadectwa Zoom

Kliknij tutaj aby dowiedzieć się więcej o certyfikatach, standardach i świadectwach Zoom.

Zasoby bezpieczeństwa

Odwiedź nasze Zasoby dotyczące bezpieczeństwa, aby uzyskać więcej informacji.

Pytania lub problemy związane z bezpieczeństwem?

Jeśli uważasz, że znalazłeś lukę w zabezpieczeniach Zoom, odwiedź naszą Politykę ujawniania luk. Przeczytaj więcej o Praktykach bezpieczeństwa, Oświadczeniu o prywatności, Warunkach świadczenia usług i Informacjach dot. RODO.